Uma investigação conjunta da Bitdefender Labs e do CERT da Geórgia (CERT.OTA.GOV.GE) identificou uma campanha avançada conduzida pelo grupo de ameaças Curly COMrades, apontado como atuante em favor dos interesses geopolíticos russos.

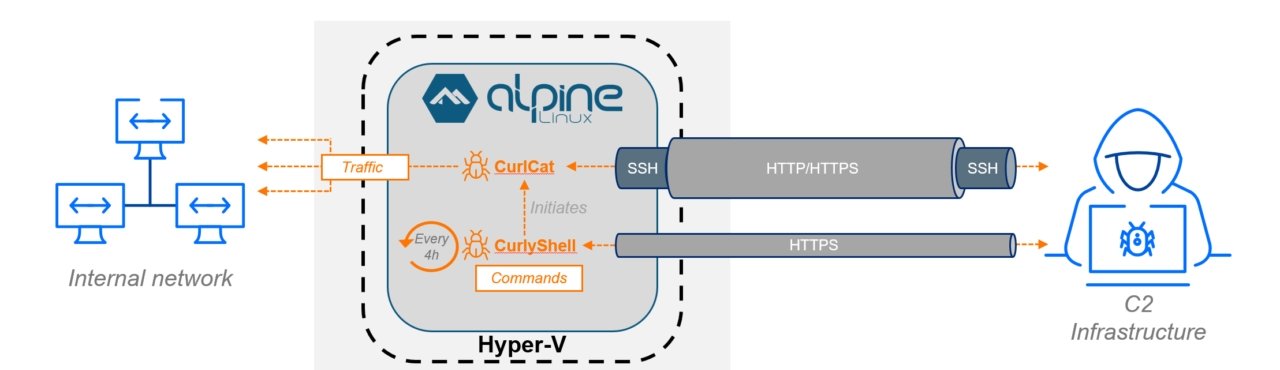

Os especialistas constataram que os invasores ativaram remotamente o recurso de virtualização Hyper-V em computadores Windows 10 comprometidos e importaram uma máquina virtual baseada em Alpine Linux, criada para operar de forma discreta e persistente. O arquivo da VM ocupa apenas 120 MB de disco e utiliza 256 MB de memória, funcionando como centro de comando sem deixar rastros no sistema principal.

Implantes CurlyShell e CurlCat

No ambiente virtual foram localizados dois implantes escritos em C++ com uso da biblioteca libcurl:

- CurlyShell – estabelece um shell reverso permanente via HTTPS;

- CurlCat – administra um túnel SSH, permitindo movimentação lateral na rede.

Ao manter as ferramentas dentro da VM, o Curly COMrades contornou plataformas de endpoint detection and response (EDR), que monitoram o sistema hospedeiro, mas não processos executados em máquinas virtuais.

Métodos de evasão

Análises de código mostram que os dois binários compartilham base quase idêntica. O CurlyShell executa comandos codificados em Base64 não convencional, enquanto o CurlCat redireciona dados SSH via HTTP para se misturar ao tráfego legítimo da web.

O adaptador de rede da VM foi configurado como Switch Padrão do Hyper-V, usando NAT interno. Dessa forma, todo o tráfego de comando e controle (C2) aparenta vir do endereço IP do computador infectado. Entradas DNS personalizadas e arquivos de mapeamento de domínios indicam ajuste individual para cada alvo.

Imagem: Internet

Scripts adicionais

Os atacantes também implantaram scripts em PowerShell. Um deles explora tickets Kerberos para autenticação remota; outro, distribuído por Política de Grupo, cria contas locais e redefine senhas a fim de manter persistência.

Descoberta da operação

O caso veio à tona depois que analistas do CERT georgiano detectaram tráfego CurlCat apontando para um site doméstico invadido, usado como servidor C2. A perícia conjunta revelou regras de NGINX e iptables responsáveis por redirecionar conexões das vítimas a servidores externos, confirmando a infraestrutura robusta do grupo.

Para a Bitdefender, a ofensiva reforça uma tendência: criminosos virtuais aproveitando plataformas legítimas de virtualização para escapar de soluções EDR e XDR.

Com informações de CISO Advisor